【pwnable.tw】刷题记录:3x17

hitcontraining_heapcreator

【BUUCTF】刷题记录:hitcontraining_heapcreator

double free学习笔记

“Double free”漏洞是一种内存管理错误,当程序尝试释放已经释放过的内存时发生,这可能导致内存管理器的数据结构损坏,进而可能引发程序崩溃、数据泄露或被攻击者利用来执行任意代码,通常出现在使用C或C++这类需要手动管理内存的编程环境中;防御这种漏洞的策略包括在释放内存后将指针设置为NULL、使用智能指针、进行代码审查和采用自动内存管理的编程语言。

关于通过线程绕过沙箱的一道题

关于ret2csu的一道题

本文通过一道例题,详细解释了 ret2csu 漏洞原理及其有关的攻击方法。

unsorted bin attack学习笔记

unsorted bin attack 漏洞学习笔记

house of spirit学习笔记

House of Spirit漏洞是一种特定类型的堆溢出攻击,它利用了现代操作系统中堆内存管理的安全特性,如地址空间布局随机化(ASLR)和堆栈保护机制,来绕过这些保护并执行任意代码。

NKCTF_Maimai查分器

【NKCTF】wp:Maimai查分器

栈迁移

栈迁移漏洞(Stack Overflow Vulnerability)通常是指由于栈缓冲区溢出导致的安全漏洞。这种漏洞允许攻击者覆盖栈上的控制数据,如返回地址、帧指针等,进而可能执行任意代码。

ciscn_2019_sw_1

学习与收获

对于

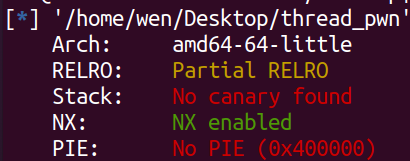

RELRO保护,有以下3种情况:No RELRO:init.array,fini.array,got.plt均可读可写PARTIAL RELRO:init.array,fini.array可读不可写,got.plt可读可写FULL RELRO:init.array,fini.array,got.plt均可读不可写程序在加载的时候,会依次调用

init_arry中的每一个函数指针,程序在结束的时候,会依次调用fini_array中的每一个函数指针,而我们可以修改其中的函数指针为main函数地址,使main函数再执行一次。一般来说,这个数组的长度为1,也就是说只能写一个地址。有时候思路对了一直打不通,可能是参数偏移量算错了。